Nowe spojrzenie na ochronę informacji niejawnych (cz. 1) | Zabezpieczenia - czasopismo branży security

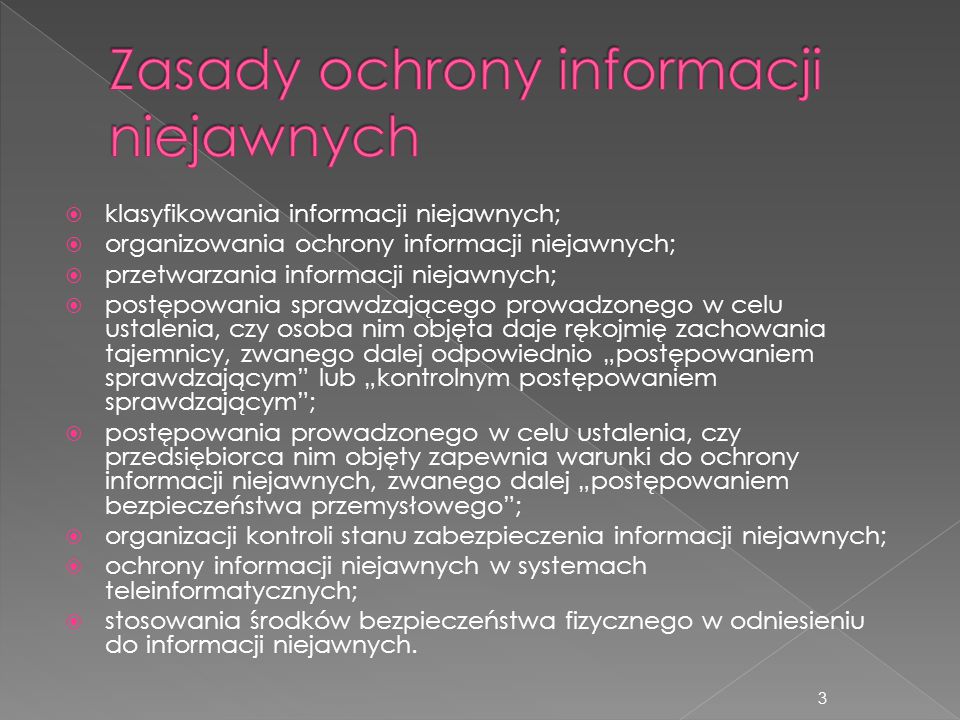

Szkolenie specjalistyczne z zasad ochrony informacji niejawnych | BezpieczneIT - informacje niejawne | dane osobowe

Ochrona informacji niejawnych w prowadzonych przygotowaniach obronnych w świetle nowej ustawy o ochronie informacji niejawnych Dz. U. Nr 182, poz ppt pobierz

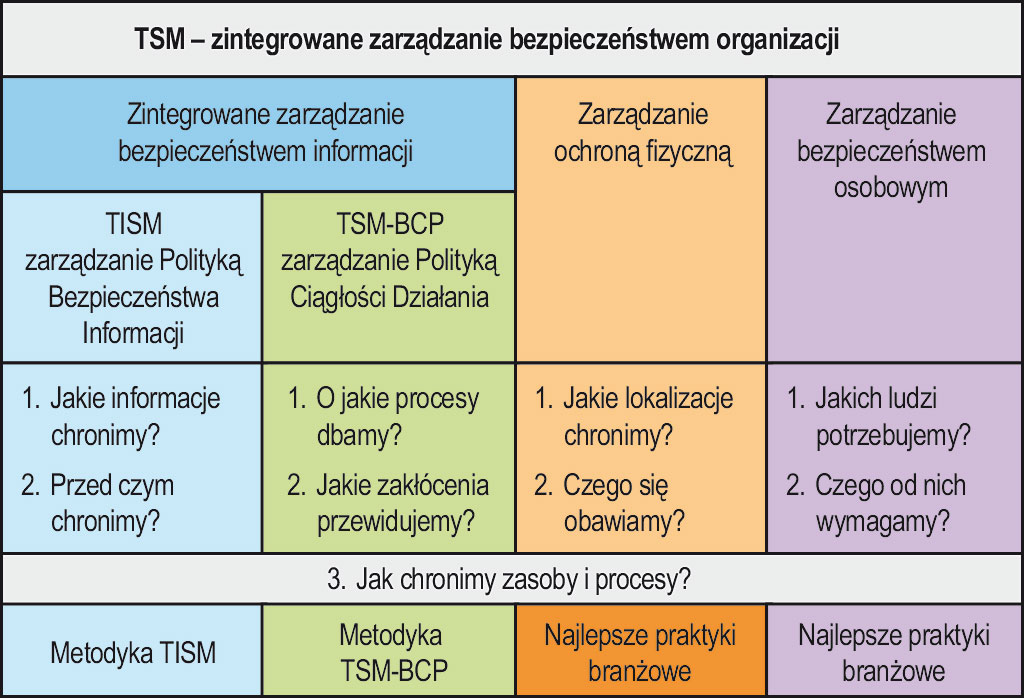

Nowe spojrzenie na ochronę informacji niejawnych (cz. 2) | Zabezpieczenia - czasopismo branży security

Projekt U S T A W A z dnia o ochronie informacji niejawnych oraz o zmianie niektórych ustaw1) Rozdział 1 Przepisy ogólne Art.

Nowe spojrzenie na ochronę informacji niejawnych (cz. 2) | Zabezpieczenia - czasopismo branży security

Nowe spojrzenie na ochronę informacji niejawnych (cz. 2) | Zabezpieczenia - czasopismo branży security