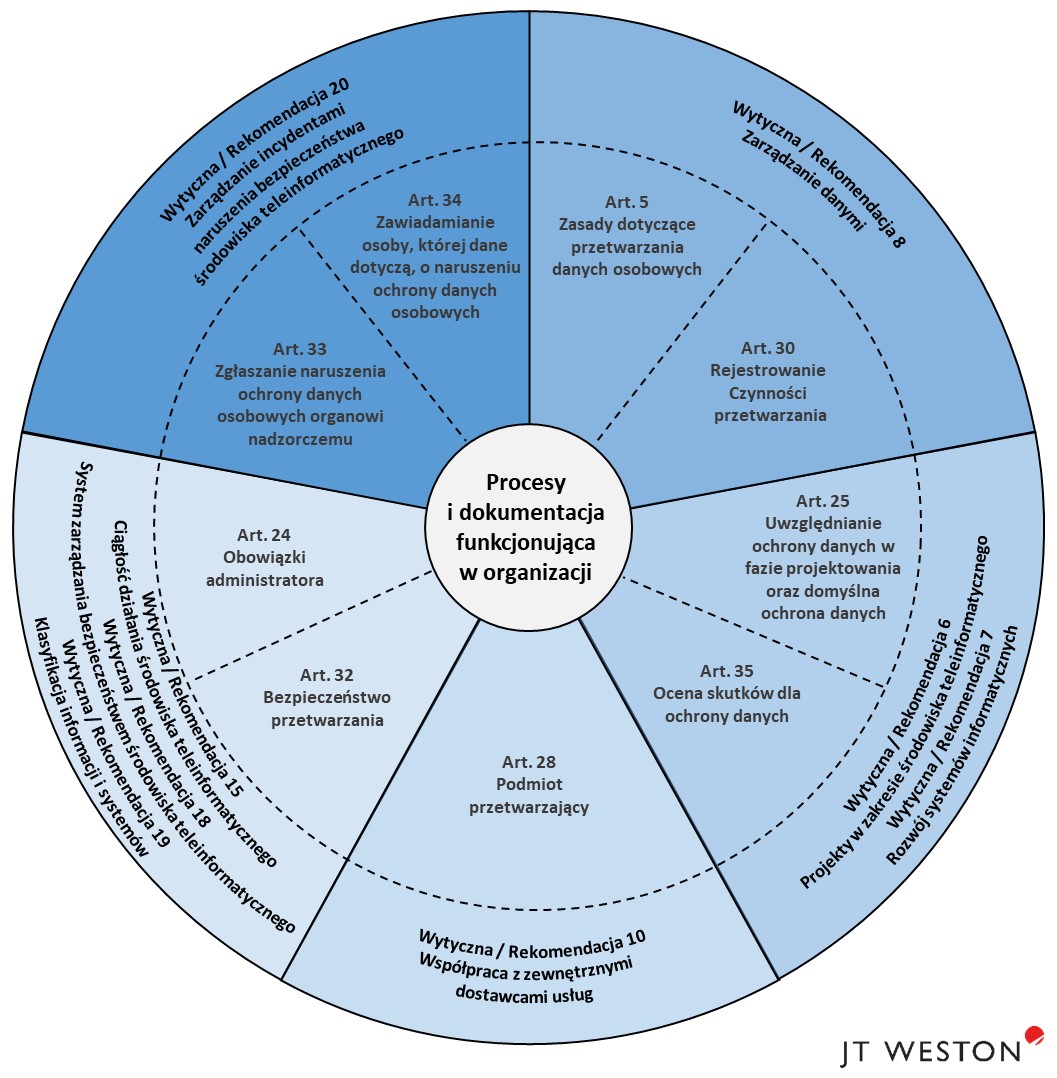

Integracja procesów wynikających z RODO z funkcjonującymi procesami zarządzania bezpieczeństwem informacji w instytucjach finansowych | JT Weston

Integracja procesów wynikających z RODO z funkcjonującymi procesami zarządzania bezpieczeństwem informacji w instytucjach finansowych | JT Weston

Bezpieczeństwo informacji i usług w nowoczesnej instytucji i firmie - Andrzej Białas (Książka) - Księgarnia PWN

Przejęcie funkcji Pełnomocnika ds. SZBI (Systemu Zarządzania Bezpieczeństwem Informacji) - Agileo.IT

Sprawdzony system ochrony danych i zarządzania bezpieczeństwem informacji - CIS - Certification Information Security

Audytor wewnętrzny Systemu Zarządzania Bezpieczeństwem Informacji zgodnie z PN-EN ISO/IEC 27001:2017-06 - WIEDZA

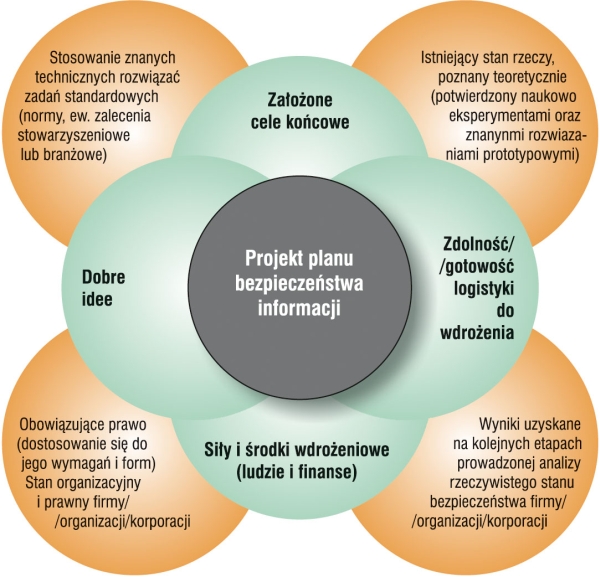

Jak zdefiniować firmową politykę bezpieczeństwa - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje

Bezpieczeństwo informacji i monitorowanie zgodności przetwarzania danych osobowych z przepisami prawa – KARAMA